Los metadatos contenidos en imágenes y otros archivos pueden revelar mucha más información de lo que el usuario promedio podría pensar.

Al engañar a un objetivo para que envíe una foto que contenga coordenadas de GPS e información adicional, un ciberdelincuente puede conocer dónde vive o donde trabaja simplemente extrayendo los datos Exif ocultos dentro del archivo de imagen.

Para los ciberdelincuentes o los investigadores de OSINT que recopilan evidencia digital, las fotos pueden ser una fuente rica de datos. Además de lo que se ve en la imagen en sí, los metadatos sobre cuándo y dónde se tomó la foto también pueden ser recuperables.

Estos datos pueden incluir el dispositivo en el que se tomó la foto, la geolocalización de la imagen y otras características únicas que pueden tomar la huella digital de una imagen, como la ha tomado la misma persona o dispositivo.

Los metadatos, o los datos que describen archivos como imágenes o videos, son útiles durante el reconocimiento para los investigadores porque a menudo son pasados por alto por objetivos cautelosos.

Si las personas no saben qué tipo de datos se pueden guardar en un formato de archivo en particular, no sabrán si se ponen en riesgo al hacer público un archivo específico.

Si bien muchas plataformas de redes sociales han eliminado en gran medida este problema al eliminar los metadatos de los archivos, todavía hay muchas imágenes en línea con estos datos totalmente intactos.

Datos exif en imágenes

El Exchangeable image file format data (Formato de archivo de imagen intercambiable), o datos Exif, son información que acompaña a los archivos de imagen y ofrece muchos campos que se pueden rellenar o dejar en blanco.

La información es utilizada por los programas para entender mejor lo que está contenido dentro del archivo para ayudar en la clasificación y otras funciones. Los campos de datos disponibles en Exif a menudo se escriben en el dispositivo que tomó la imagen en el momento en que se tomó, pero también pueden dejarse al usar programas como Photoshop.

Dado que a menudo podemos identificar el modelo de cámara utilizada, la configuración utilizada y la información complementaria, como el propietario del software que realizó los cambios en Photoshop, es posible identificar imágenes que provienen de la misma fuente.

Cuantos más campos Exif se completen con el dispositivo que tomó la imagen o el software que la procesó, más fácil será rastrear otros archivos creados por el mismo proceso.

La lista completa de campos que son compatibles con el estándar Exif es bastante extensa. Aparte de la información específica del fabricante, los campos como el nombre y la dirección del propietario pueden ser rellenados por el software de procesamiento de imágenes sin que el autor sepa que cada imagen que producen contiene esta información.

Lo que necesitarás

Si bien existen diversas herramientas Exif para Windows que funciona, en este post nos centraremos solo en un programa preinstalado en Kali Linux, así como en algunas herramientas que funcionarán en cualquier sistema desde un navegador web.

Opción 1 – Utilizar la herramienta de línea de comandos Exif

Para empezar, usaremos la herramienta “exif” que viene preinstalada en Kali Linux. Este programa es la línea de comando del front-end de “libexif” y solo funciona en los tipos de archivos JPG. Para ver las opciones disponibles para nosotros, podemos ejecutar el comando exif –help para enumerar las opciones incluidas.

Si recibes un error, o si estás utilizando otro sistema operativo como Debian o Ubuntu, debes abrir una nueva ventana de la terminal y escribir apt install exif para instalar el programa y las dependencias necesarias. De manera similar, puedes instalar esta herramienta escribiendo brew install exif en un dispositivo MacOS. Entonces, intenta usar exif –help otra vez.

Puedes usar man exif para ver aún más información sobre la herramienta.

~$ exif --help

Usage: exif [OPTION...] file

-v, --version Display software version

-i, --ids Show IDs instead of tag names

-t, --tag=tag Select tag

--ifd=IFD Select IFD

-l, --list-tags List all EXIF tags

-|, --show-mnote Show contents of tag MakerNote

--remove Remove tag or ifd

-s, --show-description Show description of tag

-e, --extract-thumbnail Extract thumbnail

-r, --remove-thumbnail Remove thumbnail

-n, --insert-thumbnail=FILE Insert FILE as thumbnail

--no-fixup Do not fix existing tags in files

-o, --output=FILE Write data to FILE

--set-value=STRING Value of tag

-c, --create-exif Create EXIF data if not existing

-m, --machine-readable Output in a machine-readable (tab delimited) format

-w, --width=WIDTH Width of output

-x, --xml-output Output in a XML format

-d, --debug Show debugging messages

Help options:

-?, --help Show this help message

--usage Display brief usage message

Si bien todas las opciones son mucho para procesar, la aplicación más sencilla de esta herramienta es escribir exif y luego la ruta al archivo que deseas inspeccionar.

Abajo, una foto que se ha trabajado en Photoshop contiene información sobre el software que la modificó, la computadora en la que se modificó y la cámara en la que fue tomada. Si ves un error de “datos dañados”, es posible que no haya metadatos en el archivo o estás escaneando un archivo que no es JPG.

-$ exif /Users/skickar/Downloads/Vacaynev-28.jpg

EXIF tags in '/Users/skickar/Downloads/Vacaynev-28.jpg' ('Intel' byte order):

--------------------+----------------------------------------------------------

Tag |Value

--------------------+----------------------------------------------------------

Manufacturer |Canon

Model |Canon EOS 60D

X-Resolution |300

Y-Resolution |300

Resolution Unit |Inch

Software |Adobe Photoshop Lightroom 5.6 (Macintosh)

Date and Time |2016:11:25 17:45:11

Compression |JPEG compression

X-Resolution |72

Y-Resolution |72

Resolution Unit |Inch

Exposure Time |1/100 sec.

F-Number |f/4.0

Exposure Program |Manual

ISO Speed Ratings |640

Exif Version |Exif Version 2.3

Date and Time (Origi|2016:11:25 02:56:54

Date and Time (Digit|2016:11:25 02:56:54

Shutter Speed |6.64 EV (1/99 sec.)

Aperture |4.00 EV (f/4.0)

Exposure Bias |0.00 EV

Maximum Aperture Val|3.00 EV (f/2.8)

Metering Mode |Pattern

Flash |Flash did not fire, compulsory flash mode

Focal Length |17.0 mm

Sub-second Time (Ori|00

Sub-second Time (Dig|00

Color Space |sRGB

Focal Plane X-Resolu|5728.177

Focal Plane Y-Resolu|5808.403

Focal Plane Resoluti|Inch

Custom Rendered |Normal process

Exposure Mode |Manual exposure

White Balance |Auto white balance

Scene Capture Type |Standard

FlashPixVersion |FlashPix Version 1.0

--------------------+----------------------------------------------------------

EXIF data contains a thumbnail (16091 bytes).

La información también puede incluir datos de geolocalización, como coordenadas exactas, que proporciona el dispositivo que tomó la foto. Si la foto se tomó en un teléfono, existe una posibilidad mucho mayor de que incluya geoetiquetas.

Como se muestra en la salida anterior, hemos aprendido que la persona que creó este archivo está usando una cámara Canon EOS 60D, tiene una lente con una longitud focal de 17.0 mm, trabajó en el archivo en Lightroom y usa una computadora Mac. ¡Eso es mucho de un simple archivo de imagen!

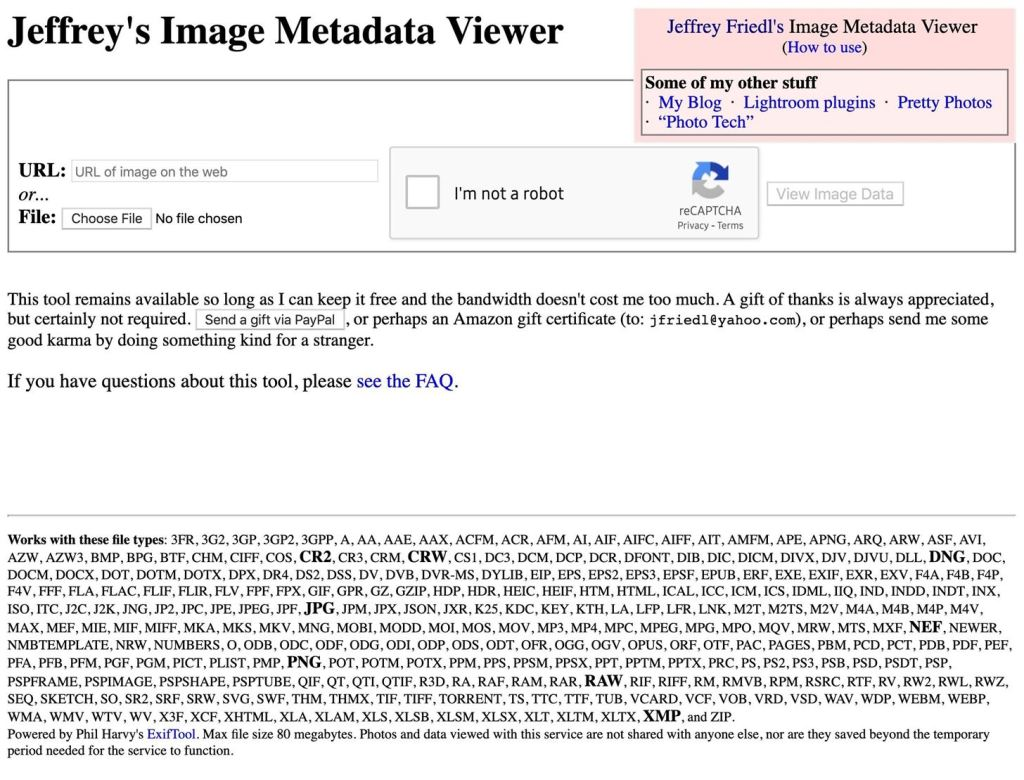

Opción 2 – Uso de la aplicación Jeffrey Image Metadata Viewer

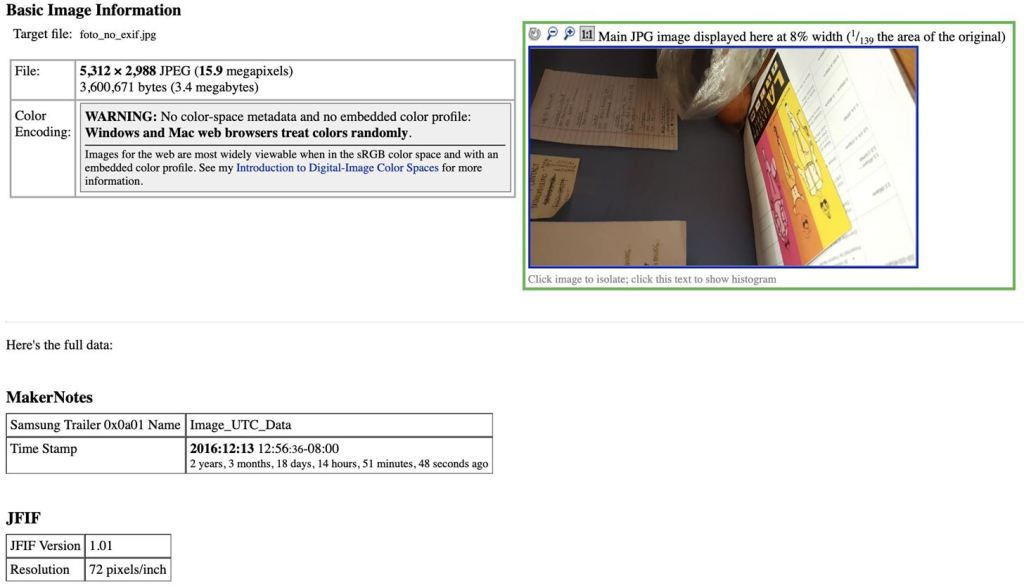

Si estás utilizando un navegador, hay dos grandes sitios web gratuitos para extraer datos Exif. Primero, comencemos con el Visor de metadatos de imagen de Jeffrey Friedl en exif.regex.info.

El sitio no utiliza HTTPS, por desgracia. Si no te importa, puedes ver que el diseño simple es fácil de usar y es compatible con una amplia variedad de formatos, a diferencia de la herramienta de línea de comandos que solo funciona con archivos JPG. Así que puedes escanear archivos de imágenes RAW como CR2 y DNG, PNG y TIFF, por mencionar algunos.

Puedes cargar un archivo o agregar la URL pública, verifica el CAPTCHA y presiona “Ver datos de imagen”.

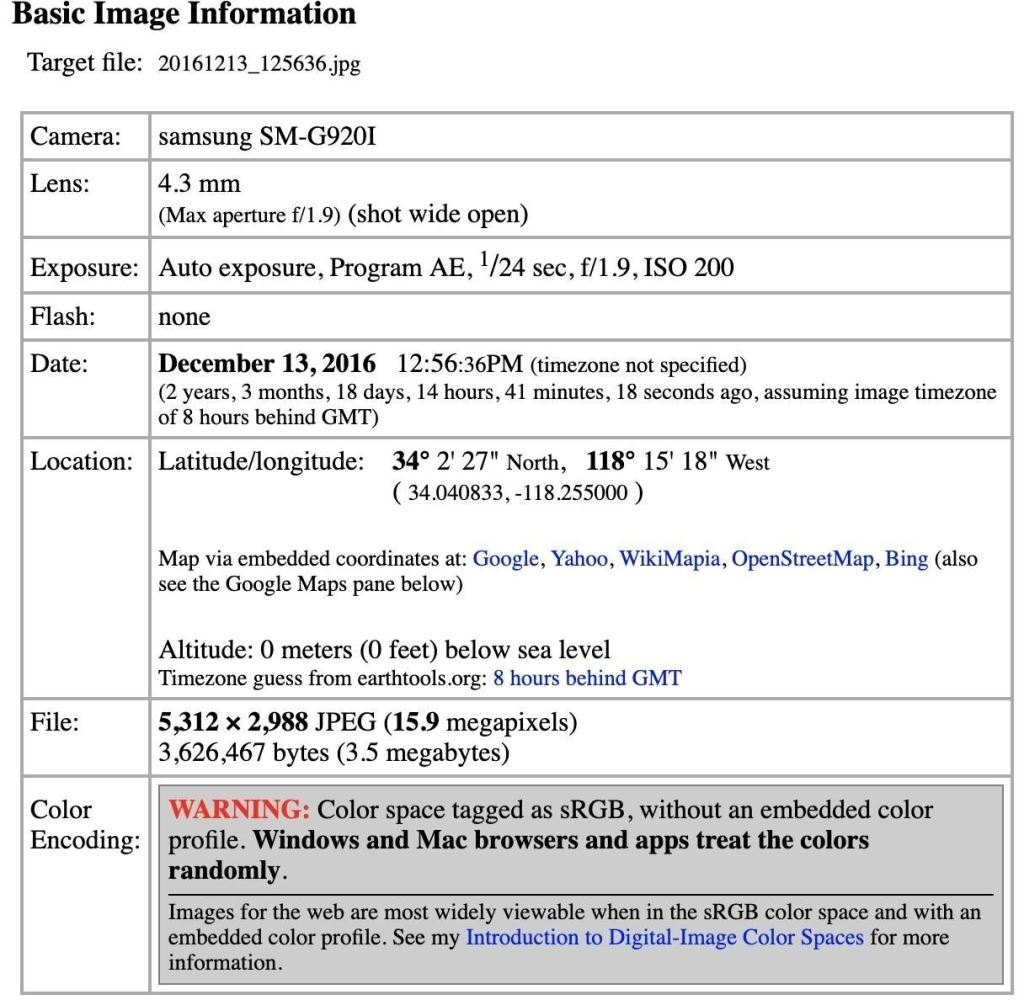

Una vez que escanea el archivo, deberías ver una cantidad decente de información si proviene de un teléfono inteligente. En mi ejemplo a continuación, una foto que tiene más de dos años contenía una ubicación de GPS.

La cantidad real de datos capturados ocupa varias páginas y es bastante extensa.

EXIF

Make samsung

Camera Model Name SM-G920I

Software G920IDVS3EPK1

Modify Date 2016:12:13 12:56:36

2 years, 3 months, 18 days, 15 hours, 41 minutes, 18 seconds ago

Y Cb Cr Positioning Centered

Exposure Time 1/24

F Number 1.90

Exposure Program Program AE

ISO 200

Exif Version 0220

Date/Time Original 2016:12:13 12:56:36

2 years, 3 months, 18 days, 15 hours, 41 minutes, 18 seconds ago

Create Date 2016:12:13 12:56:36

2 years, 3 months, 18 days, 15 hours, 41 minutes, 18 seconds ago

Shutter Speed Value 1/24

Aperture Value 1.90

Brightness Value 0.27

Exposure Compensation 0

Max Aperture Value 1.9

Metering Mode Spot

Flash No Flash

Focal Length 4.3 mm

Image Size 5,312 × 2,988

Maker Note Unknown (98 bytes binary data)

User Comment

Flashpix Version 0100

Color Space sRGB

Exposure Mode Auto

White Balance Auto

Focal Length In 35mm Format 28 mm

Scene Capture Type Standard

Image Unique ID A16LLIC08SM A16LLIL02GM

GPS Version ID 2.2.0.0

GPS Latitude Ref North

GPS Latitude 34.040833 degrees

GPS Longitude Ref West

GPS Longitude 118.255000 degrees

GPS Altitude Ref Below Sea Level

GPS Altitude 0 m

GPS Time Stamp 20:56:27

GPS Date Stamp 2016:12:13

2 years, 3 months, 19 days, 4 hours, 37 minutes, 54 seconds ago

Image Width 512

Image Height 288

Compression JPEG (old-style)

Orientation Rotate 90 CW

Resolution 72 pixels/inch

Thumbnail Length 11,484

Thumbnail Image (11,484 bytes binary data)

MakerNotes

Unknown 0x0001 0,100

Unknown 0x0002 73,728

Unknown 0x000c 0

Unknown 0x0010 undef

Unknown 0x0040 0

Unknown 0x0050 1

Unknown 0x0100 0

Samsung Trailer 0x0a01 Name Image_UTC_Data

Time Stamp 2016:12:13 12:56:36-08:00

2 years, 3 months, 18 days, 14 hours, 41 minutes, 18 seconds ago

File — basic information derived from the file.

File Type JPEG

MIME Type image/jpeg

Exif Byte Order Little-endian (Intel, II)

Encoding Process Baseline DCT, Huffman coding

Bits Per Sample 8

Color Components 3

File Size 3.5 MB

File Type Extension jpg

Image Size 5,312 × 2,988

Y Cb Cr Sub Sampling YCbCr4:2:2 (2 1)

Composite

This block of data is computed based upon other items. Some of it may be wildly incorrect, especially if the image has been resized.

GPS Latitude 34.040833 degrees N

GPS Longitude 118.255000 degrees W

GPS Altitude 0 m Above Sea Level

Aperture 1.90

GPS Date/Time 2016:12:13 20:56:27Z

2 years, 3 months, 18 days, 14 hours, 41 minutes, 27 seconds ago

GPS Position 34.040833 degrees N, 118.255000 degrees W

Megapixels 15.9

Shutter Speed 1/24

Light Value 5.4

Scale Factor To 35 mm Equivalent 6.5

Circle Of Confusion 0.005 mm

Field Of View 65.5 deg

Focal Length 4.3 mm (35 mm equivalent: 28.0 mm)

Hyperfocal Distance 2.11 m

Opción 3 – Usar la aplicación Ver Exif

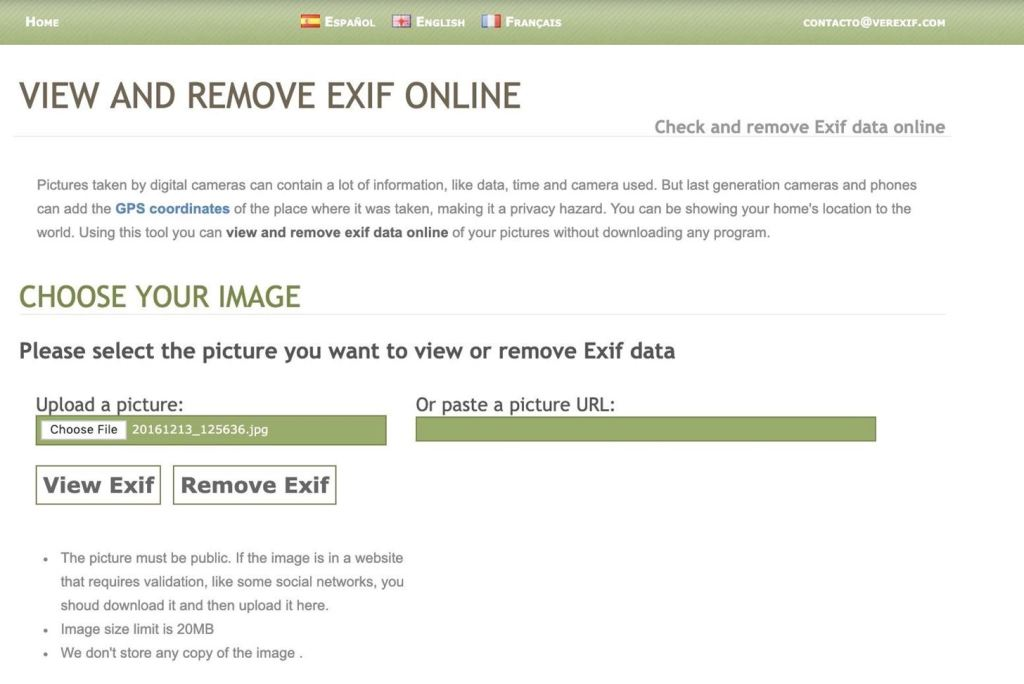

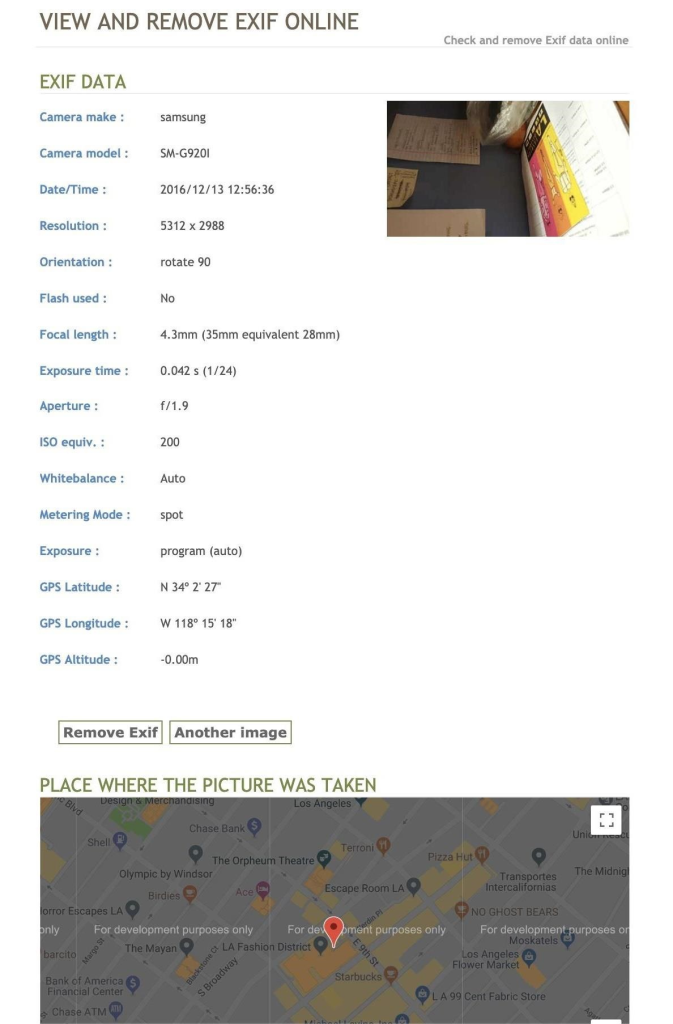

El segundo sitio web, Ver Exif en verexif.com, muestra todos los datos de Exif después de un escaneo, pero también viene con una opción para eliminar los metadatos de las imágenes. Eliminar los metadatos es útil si quieres asegurarte de que la imagen que estás enviando no contenga datos que no tenías intención de enviar.

Para ver la información de Exif, debes cargar un archivo o agregar su URL pública, luego presionar “Ver Exif”. En mi ejemplo, al pasar la misma foto a este sitio web, la salida es mucho menor, pero genera un mapa útil de dónde se tomó la foto. La información es precisa, pero no es una recuperación de datos tan grande como el de la aplicación Image Metadata Viewer.

Curiosamente, después de pasar la foto de prueba a través de la opción de datos “Eliminar Exif”, la cargué en el primer sitio web para ver si realmente se eliminaron los metadatos.

Resulta que todavía puedo decir que se tomó en un dispositivo Samsung, así que no recomiendo usar esta herramienta para eliminar los metadatos de tus fotos.

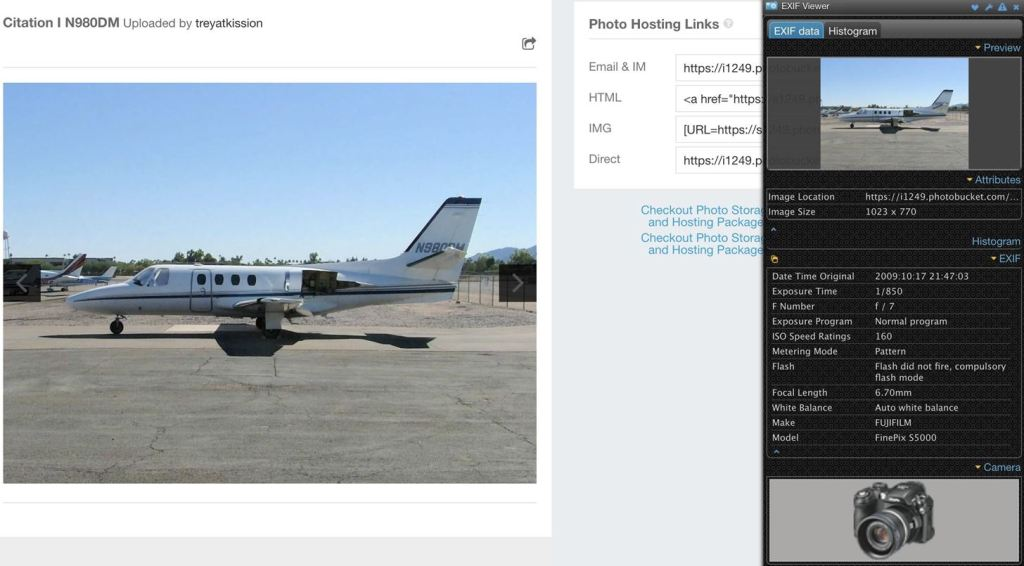

Opción 4 – Usar la extensión EXIF Viewer de Chrome

En Google Chrome, puedes instalar la extensión EXIF Viewer, que te permitirá recuperar los datos Exif de cualquier foto que cargues en el navegador.

El uso de extensiones del navegador para extraer datos Exif es incluso más simple que usar una herramienta basada en la web. Después de instalar y habilitar la extensión, podemos hacer clic derecho en cualquier imagen en el navegador y seleccionar “Mostrar datos EXIF” para revelar cualquier información que contenga la imagen.

Para probar esto, encontré una imagen al azar en un sitio web para compartir fotos y examiné los metadatos proporcionados por EXIF Viewer para encontrar el tipo de cámara que se usó para tomarla.

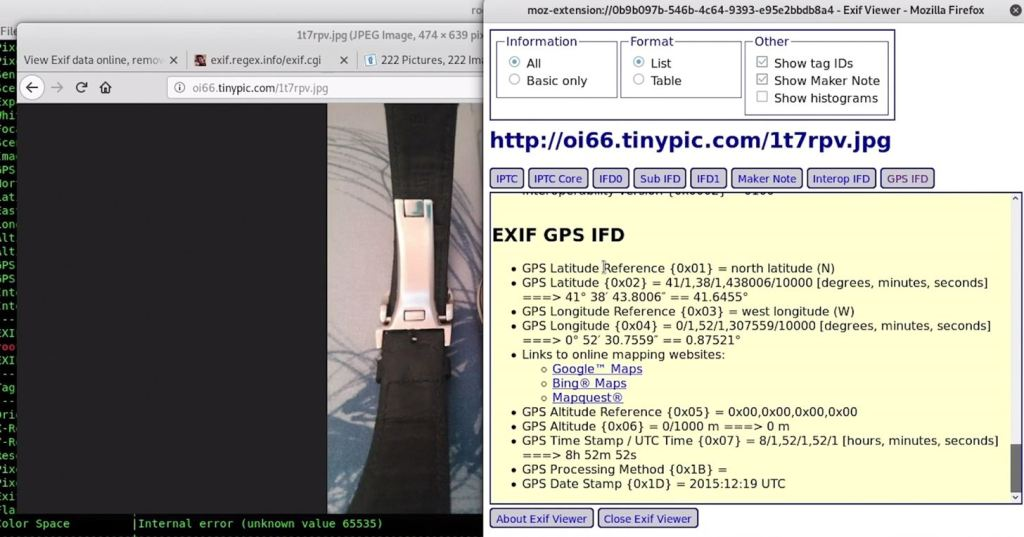

Opción 5 – Usar el complemento Exif Viewer de Firefox

También puedes instalar el complemento Exif Viewer para Firefox, desarrollado por Alan Raskin, este permite una funcionalidad similar a la extensión Chrome anterior. Después de instalar y habilitar el complemento, has clic derecho en una imagen en tu navegador, luego has clic en “Exif Viewer”.

Aparece una ventana emergente, donde hay una gran cantidad de metadatos para clasificar. Puedes ver el enlace a la imagen; en la sección de GPS, obtiene enlaces para abrir la ubicación en Google Maps, Bing Maps y Mapquest; y toda la otra información útil en los datos Exif.

Opción 5 – Usar el complemento Exif Viewer de Firefox

También puedes instalar el complemento Exif Viewer para Firefox, desarrollado por Alan Raskin, este permite una funcionalidad similar a la extensión Chrome anterior. Después de instalar y habilitar el complemento, has clic derecho en una imagen en tu navegador, luego has clic en “Exif Viewer”.

Aparece una ventana emergente, donde hay una gran cantidad de metadatos para clasificar. Puedes ver el enlace a la imagen; en la sección de GPS, obtiene enlaces para abrir la ubicación en Google Maps, Bing Maps y Mapquest; y toda la otra información útil en los datos Exif.

En general, las extensiones del navegador son una excelente manera de abordar la extracción de datos Exif, ya que también puedes abrir fotos en una ventana del navegador y usar una extensión para leer los datos que contiene.

Los Metadatos revelan la historia detrás de una foto

Si bien una foto puede proporcionar información valiosa, el valor real puede estar en lo que está codificado en los metadatos. Acceder a estos datos es más fácil que nunca, por lo que es esencial estar al tanto de la información que puedes proporcionar cuando envías una foto.

Si bien muchas plataformas de redes sociales y servicios de alojamiento de fotos te hacen el favor de eliminar estos datos, no todos lo hacen. Es importante asegurarte de que no estás filtrando estos datos si no tienes la intención de hacerlo, y estas herramientas pueden ayudarte a identificar rápidamente las formas en que podrías estar filtrando tu ubicación u otros datos privados en las fotos que deseas compartir en línea.

Lo más importante es asegurarse de deshabilitar la ubicación geográfica en tu teléfono si no deseas que las coordenadas de GPS se graben en cada imagen que tomes.

Espero que hayan disfrutado esta guía para extraer metadatos ocultos de archivos de imágenes. Si tienes alguna pregunta sobre este tutorial, no dudes en dejar tu comentario.